微软Azure AD集成方案

AAD认证与BI打通概述

AAD与BI打通,是指观远BI实现了与Azure AD的打通,通过双方的配置操作,即可实现Azure AD的身份验证与系统登录。

AAD,是Azure Active Directory的简称,其是 Azure 的首选多租户云目录服务,可以对安全主体单独进行身份验证,还可以与其他标识提供者(例如 Microsoft 的 Active Directory)联合进行身份验证。各种应用程序(Web 应用程序、Windows 桌面应用程序、通用应用程序、移动应用程序等)可以通过 AAD 进行统一身份验证和使用 Kusto 服务。

配置步骤

观远平台管理员确认并准备相关信息

-

点击观远BI平台右上角的「管理中心」按钮。

-

选择「系统设置 > 登录设置」,查看BI的管理员界面是否打开Azure配置窗口,若未打开,联系BI运维人员打开。

-

在「管理中心 > 系统设置 > 通用设置 > 系统规则 > 域名配置」模块,添加BI的回调域名地址,域名的初始状态是http://localhost:3001/,需要改成企业实际域名。

-

确认BI平台接收Azure信息返回的页面地址(回调地址)

方法一: 根据下述规则进行拼接

BI地址域名/sso/login/azure/观远域名称

默认情况下的观远域名称即为guanbi,完整地址示例:https://bi.abc.com/sso/login/azure/guanbi

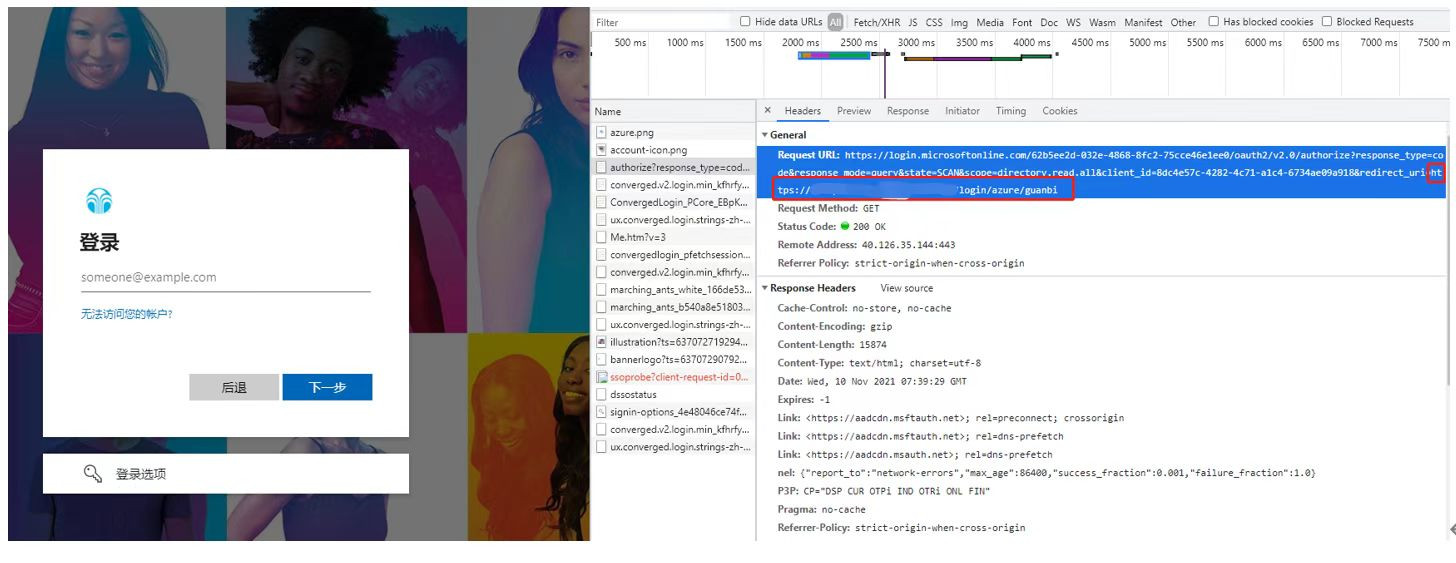

方法二: 使用Chrome或者其他类似浏览器,访问观远数据BI平台,尝试进行Azure登录;按F12查看BI的Azure的回调地址信息。

-

确认BI平台与Azure相关API服务器的连通性

基于Azure AD的免密登录依赖BI服务器能够正常访问下述两个地址

https://login.microsoftonline.com

建议提前确认连通性,并按需调整网络控制规则以允许访问。

Azure管理平台中创建应用并配置

-

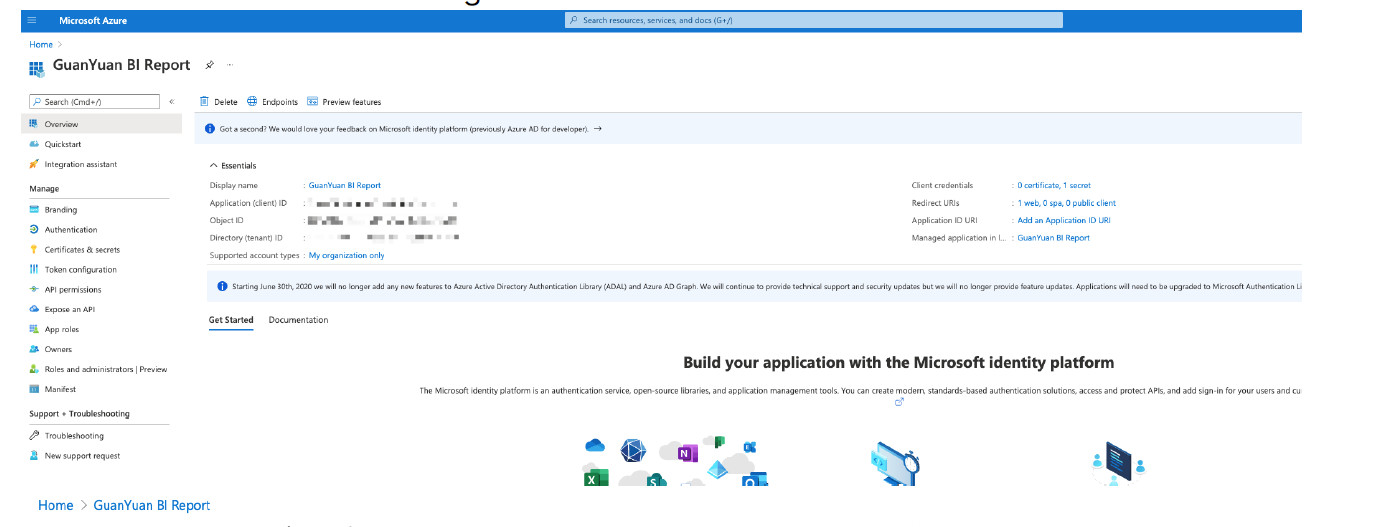

在微软云 AAD 工作台创建一个新的APP程序(Create a new app registration)。

请拷贝并记录Application (Client ID)与Directory(Tenant ID)。

-

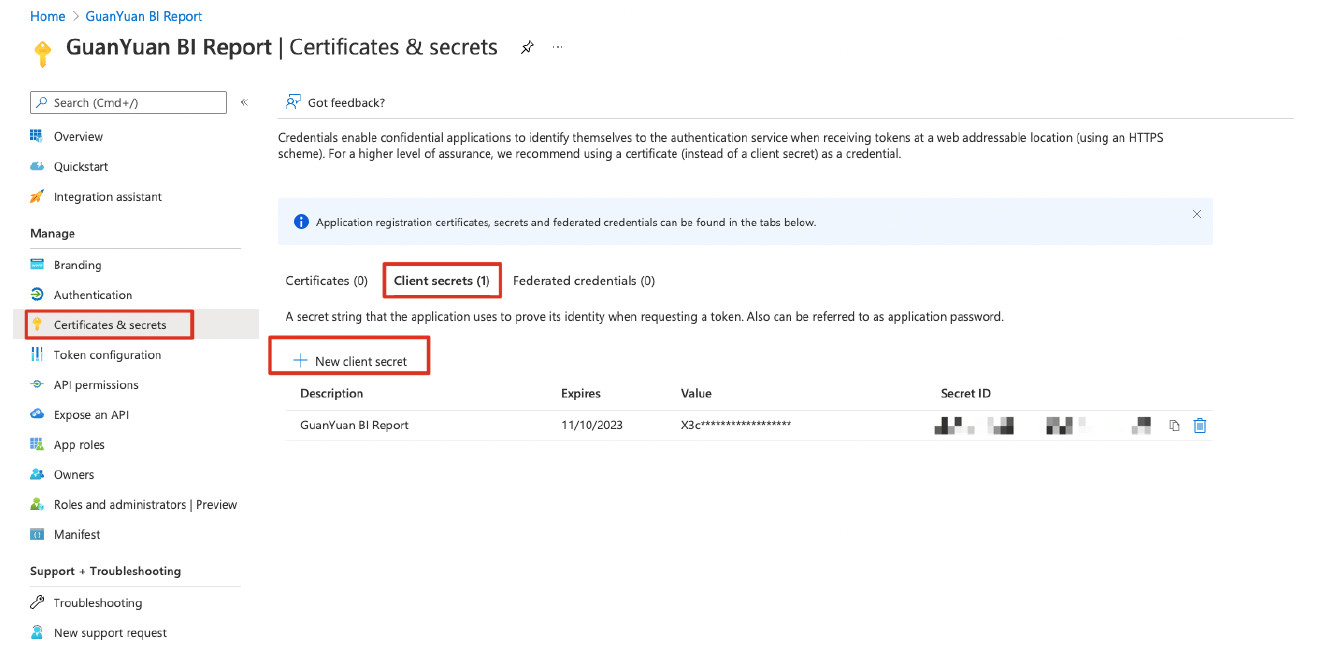

创建并获取秘钥 (Create client credentials and get secret value)。

请拷贝并记录该Client Secret。

-

将观远平台的回调地址添加到 AAD 对应的应用参数中(Add Redirest URls which SP providered)

观远平台的回调地址格式:BI地址域名/sso/login/azure/观远域名称 ;默认观远域名称为guanbi ; 示例地址 https://bi.abc.com/sso/login/azure/guanbi。

-

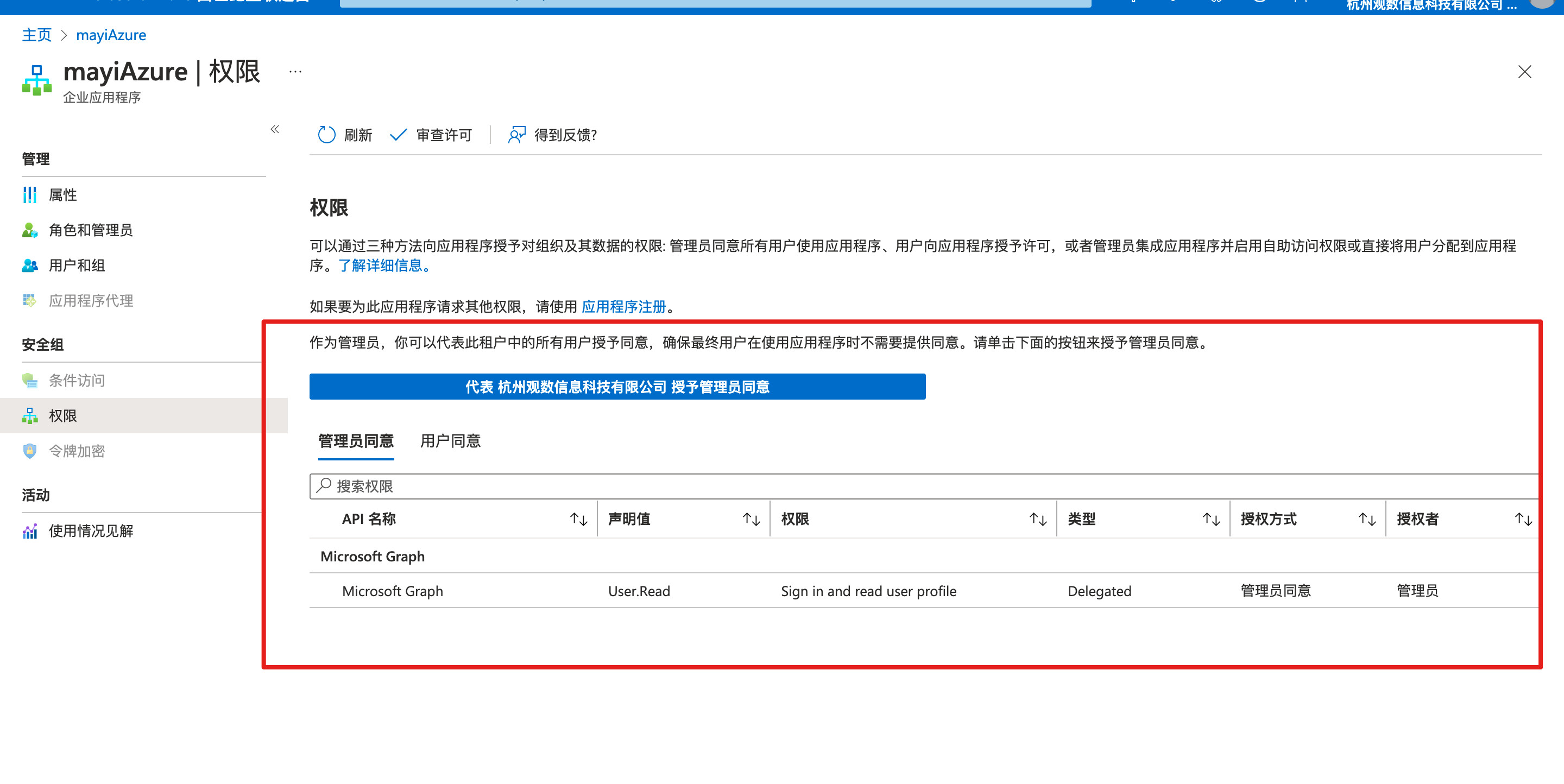

确认或者分配API权限

确认API权限,即确保 User.Read (Sign in and read user profile) 权限被分配(一般情况下是默认分配的)。

如果未分配,点击「+添加权限」链接来添加。 该权限归属 Microsoft Graph类别。

-

AAD管理员对新建的应用进行权限授权(read)

说明当前步骤操作需要AAD管理员进行操作)

操作路径:AAD>所有应用程序>定位到添加的应用程序> 安全组>权限

具体操作步骤:点击蓝色长按钮

在观远平台完成集成配置并验证

-

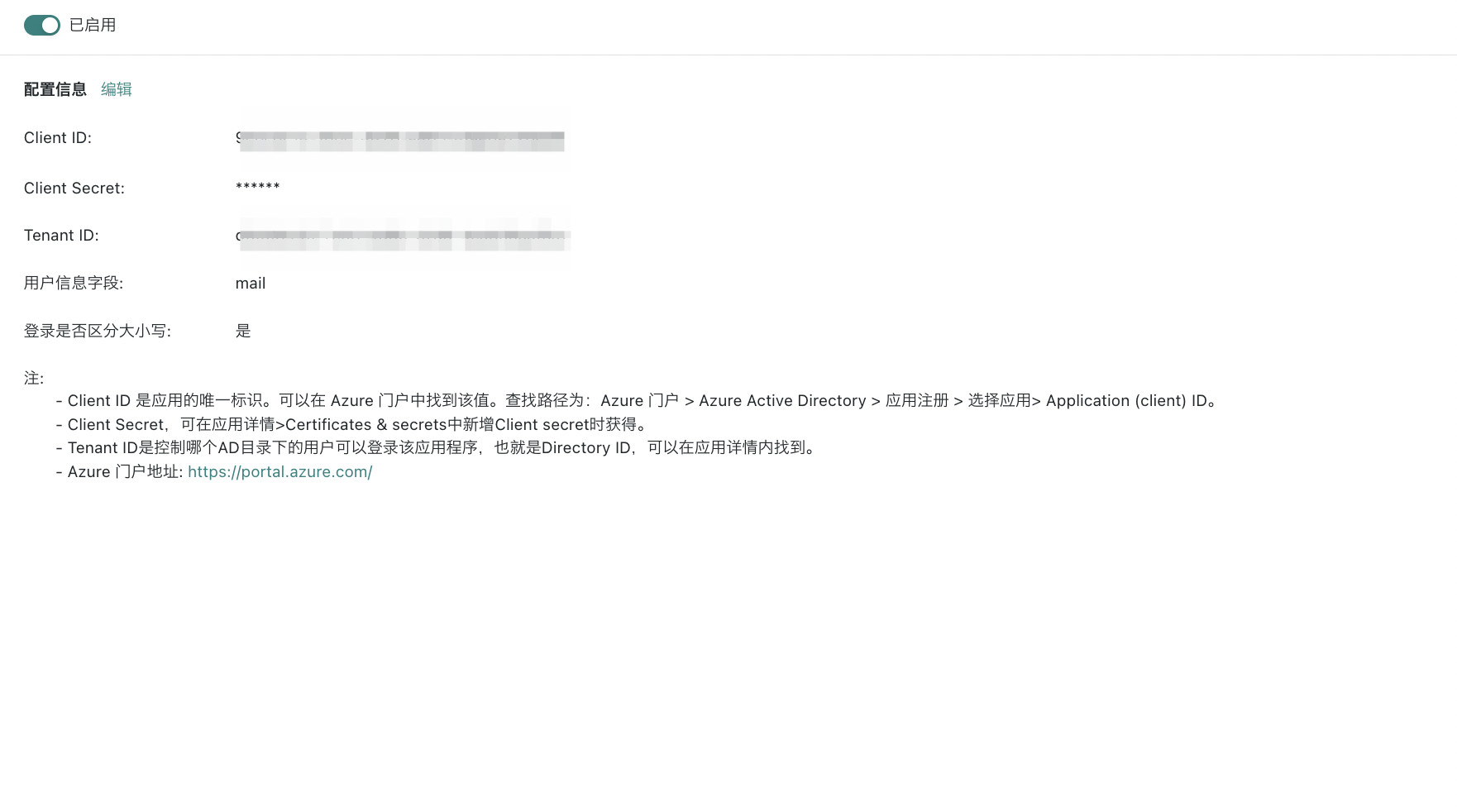

在观远数据的「管理中心-Azure」中配置相关信息

将在Azure中配置的信息(包括获取的秘钥),在「系统设置 > 登录设置 > Azure」页面进行配置。

注意用户信息字段的填写,默认情况下,会以该字段与观远用户账号中的账号字段进行匹配映射,请确保一致。

-

准备验证账号

默认情况下,会从Azure返回的User Profile 中选择 mail字段(该字段可配置,具体见第六步),来查找映射观远的账号,因此确保在观远平台可以找到该Azure Active Directory账号对应的账号,否则会出现找不到对应账号的错误。如果没有对应的账号,建议先在用户管理界面提前创建。

-

验证登录

退出当前观远账号,进入登录页面,切换到扫码登录模式,点击AAD图标 。

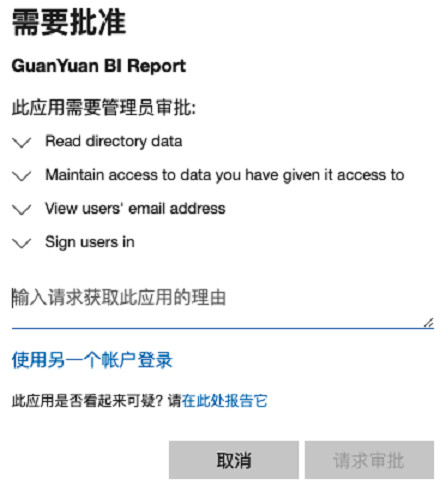

观远系统将自动跳转到微软提供的登录地址。首次登录时,出现类似下图所示的授权界面;随后跳转回到观远平台地址,即表明设置成功。

参考信息:如果配置正确,当点击成功后,微软的统一认证地址的格式如下

[https://login.microsoftonline.com/{Azure](https://login.microsoftonline.com/%7BAzure)租户ID}/oauth2/v2.0/authorize?response_type=code&response_mode=query&state=SCAN&scope=directory.read.all&client_id={Azure应用ID}&redirect_uri=https%3A%2F%2F{BI应用域名}%2Fsso%2Flogin%2Fazure%2Fguanbi

特殊说明

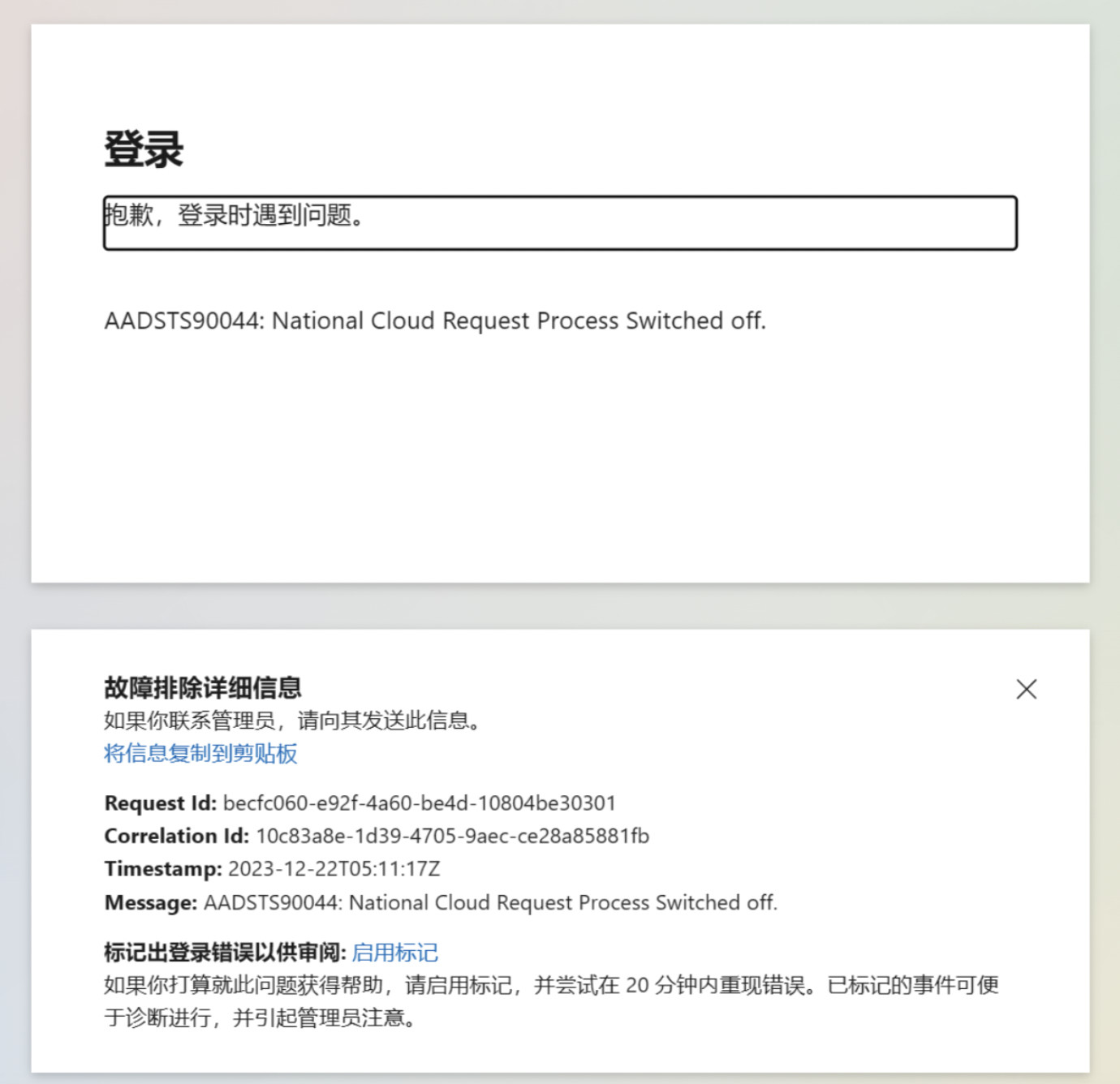

当遇到如图报错,主要是因为我们默认使用国外AAD认证地址,如您使用的是国内的地址,请联系观远运维同学修改配置。

更多配置:

如果需要切换桌面端默认登录方式为Azure,请以管理员模式访问「管理中心>系统设置>登录设置>通用设置」页面,选择Azure为默认登录方式。